Jak skutecznie wykorzystać narzędzia interfejsu wiersza poleceń (CLI) w celu zwiększenia skuteczności taktycznych działań operacyjnych?

W obszarze działań taktycznych interfejs wiersza poleceń (CLI) wyłania się jako potężne narzędzie, które pozwala użytkownikom na wykorzystanie pełnych możliwości ich systemów z precyzją i wydajnością. Ten artykuł zgłębia znaczenie narzędzi CLI w taktycznych scenariuszach, eksplorując ich zalety i prezentując ich różnorodne zastosowania w rozpoznaniu, świadomości sytuacyjnej, analizie sieci i manipulacji danymi.

Podstawowe Narzędzia CLI Dla Działań Taktycznych

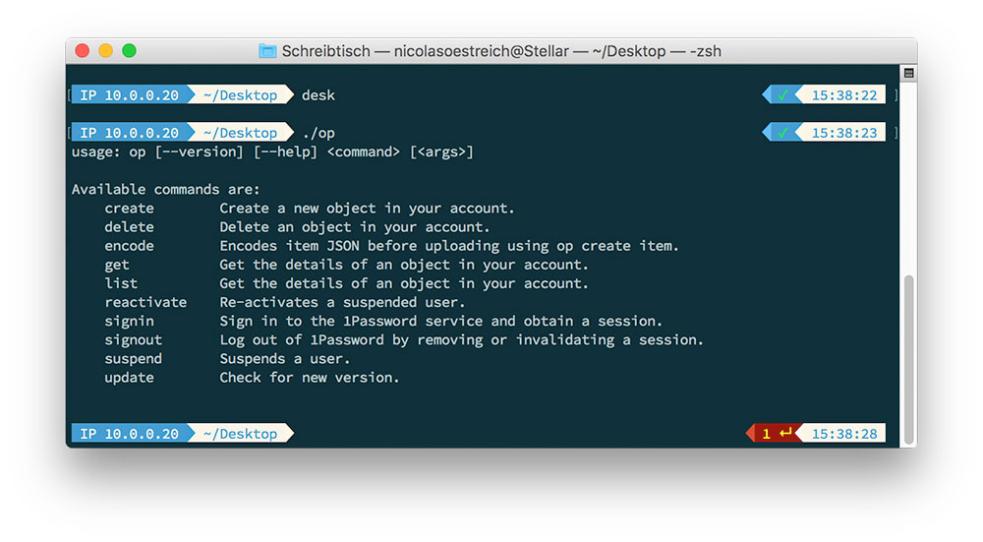

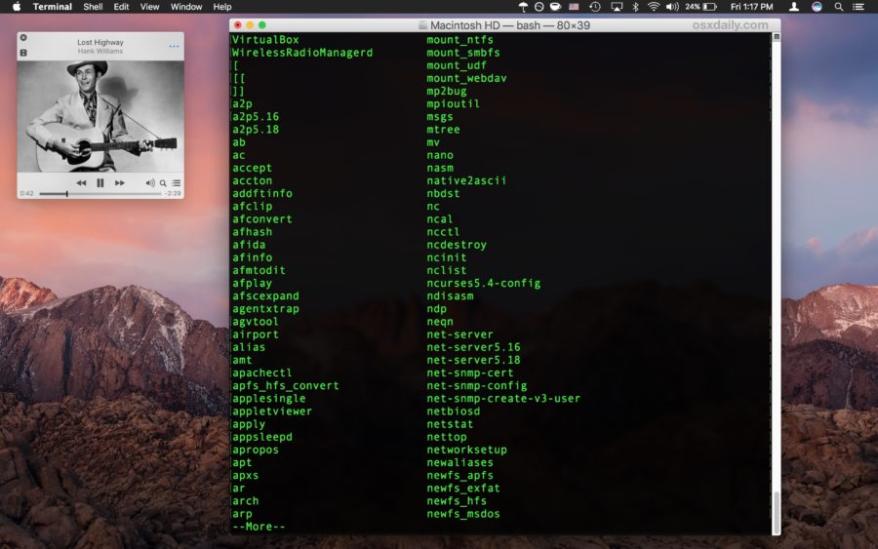

Dostępnych jest wiele narzędzi CLI, z których każde jest dostosowane do określonych zadań w ramach działań taktycznych. Do najczęściej używanych należą:

- Rozpoznanie i gromadzenie informacji wywiadowczych: Narzędzia takie jak Nmap, Wireshark i Metasploit pomagają w skanowaniu sieci, wykrywaniu luk w zabezpieczeniach i analizowaniu ruchu sieciowego, zapewniając cenne informacje dla świadomego podejmowania decyzji.

- Świadomość sytuacyjna i podejmowanie decyzji: Narzędzia takie jak Google Earth, GPSd i Tactical Analysis Tools (TAT) umożliwiają wizualizację danych, tworzenie map i śledzenie zasobów, zwiększając świadomość sytuacyjną i wspierając skuteczne podejmowanie decyzji.

- Analiza sieci i bezpieczeństwo: Narzędzia takie jak tcpdump, Snort i Security Onion ułatwiają analizę ruchu sieciowego, wykrywanie anomalii i identyfikację zagrożeń bezpieczeństwa, zapewniając integralność sieci taktycznych.

- Manipulacja danymi i automatyzacja: Narzędzia takie jak grep, sed i awk umożliwiają użytkownikom wydajne parsowanie, filtrowanie i przekształcanie danych, podczas gdy języki skryptowe, takie jak Python i Bash, umożliwiają automatyzację powtarzających się zadań, usprawniając działania taktyczne.

Rozpoznanie I Gromadzenie Informacji Wywiadowczych

Narzędzia CLI odgrywają kluczową rolę w gromadzeniu informacji wywiadowczych i prowadzeniu rozpoznania. Narzędzia do skanowania sieci, takie jak Nmap i Angry IP Scanner, wykrywają otwarte porty i usługi, ujawniając potencjalne luki w zabezpieczeniach. Narzędzia takie jak Wireshark i tcpdump przechwytują i analizują ruch sieciowy, dostarczając wglądu w aktywność sieciową i identyfikując podejrzane wzorce. Metasploit, potężne ramy testowania penetracyjnego, umożliwiają wykorzystanie luk w zabezpieczeniach w celu uzyskania dostępu do systemów i wydobycia cennych informacji.

Świadomość Sytuacyjna I Podejmowanie Decyzji

Narzędzia CLI zwiększają świadomość sytuacyjną, zapewniając wizualizację i analizę danych w czasie rzeczywistym. Narzędzia takie jak Google Earth i GPSd pozwalają użytkownikom na wizualizację danych geoprzestrzennych, nakładając informacje taktyczne na mapy w celu lepszego zrozumienia środowiska operacyjnego. Tactical Analysis Tools (TAT) umożliwiają tworzenie złożonych wizualizacji, ułatwiając analizę dużych zestawów danych i wspierając świadome podejmowanie decyzji.

Analiza Sieci I Bezpieczeństwo

Narzędzia CLI są niezbędne do analizowania ruchu sieciowego, wykrywania anomalii i identyfikowania zagrożeń bezpieczeństwa. Narzędzia takie jak tcpdump i Snort przechwytują i analizują pakiety sieciowe, umożliwiając wykrywanie podejrzanej aktywności i potencjalnych ataków. Security Onion, kompleksowa platforma monitorowania bezpieczeństwa, integruje wiele narzędzi typu open-source w celu zapewnienia wykrywania i analizy zagrożeń w czasie rzeczywistym, chroniąc sieci taktyczne przed zagrożeniami cybernetycznymi.

Manipulacja Danymi I Automatyzacja

Manipulacja danymi i automatyzacja są kluczowe w działaniach taktycznych. Narzędzia CLI, takie jak grep, sed i awk, umożliwiają wydajne parsowanie, filtrowanie i przekształcanie danych, wyodrębniając znaczące informacje z dużych zestawów danych. Języki skryptowe, takie jak Python i Bash, pozwalają użytkownikom na automatyzację powtarzających się zadań, usprawniając operacje i zwalniając cenny czas na działania o kluczowym znaczeniu dla misji.

Studia Przypadków I Przykłady Z życia Wzięte

Wiele przykładów z życia wziętych pokazuje skuteczne wykorzystanie narzędzi CLI w działaniach taktycznych. W 2016 roku armia amerykańska wykorzystała narzędzia CLI do analizy ruchu sieciowego i identyfikacji złośliwej aktywności podczas cyberataku, zapobiegając potencjalnemu naruszeniu poufnych danych. W 2018 roku organy ścigania wykorzystały narzędzia CLI do wyśledzenia grupy cyberprzestępców zamieszanych w oszustwo phishingowe na dużą skalę, co doprowadziło do ich aresztowania i skazania.

Najlepsze Praktyki I Uwagi

Skuteczne wykorzystanie narzędzi CLI w działaniach taktycznych wymaga przestrzegania najlepszych praktyk i uważnego rozważenia różnych czynników. Bezpieczeństwo jest najważniejsze, a środki takie jak silne hasła, regularne aktualizacje i segmentacja sieci są niezbędne do ochrony systemów przed nieautoryzowanym dostępem. Szkolenie jest kluczowe, aby zapewnić, że personel jest biegły w korzystaniu z narzędzi CLI i rozumie ich możliwości i ograniczenia. Integracja z istniejącymi systemami jest również ważna, zapewniając bezproblemową interoperacyjność i maksymalizując wartość narzędzi CLI w środowisku taktycznym.

Narzędzia CLI są nieocenionymi zasobami w działaniach taktycznych, umożliwiając użytkownikom wykorzystanie pełnych możliwości ich systemów i zwiększenie ich skuteczności operacyjnej. Dzięki opanowaniu tych narzędzi zespoły taktyczne mogą uzyskać decydującą przewagę w rozpoznaniu, świadomości sytuacyjnej, analizie sieci i manipulacji danymi, co pozwala im na podejmowanie świadomych decyzji, szybkie reagowanie na zagrożenia i osiągnięcie sukcesu w misji.

YesNo

Zostaw odpowiedź